DXに必須のセキュリティ対策7選|10大リスクや侵害事例も紹介

DXにおいて、様々なITツールの導入やデータ活用にあたり、必ず問題となるのがセキュリティリスクです。ランサムウェアによる被害、従業員の不注意による流出、サイバー攻撃など様々な要因で、個人情報や機密情報が漏洩するリスクがあります。

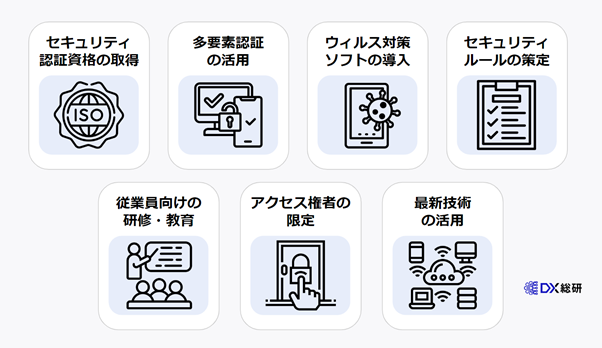

企業が講じるべきセキュリティ対策としては、セキュリティ認証資格の取得、多要素認証の活用、データアクセス権者の管理、SSOやEDR等の最新技術の活用などが考えられます。

本記事では、DXを推進する上で必須のセキュリティ対策7選、企業を脅かす10大セキュリティリスク、実際の侵害事例などをわかりやすく解説していきます。

またDX総研では、DXを検討・推進する上で必ず押さえておきたい、DX成功事例50選の取り組みや成果をまとめたレポートを無料で配布しています。ご興味のある方は、以下リンクからダウンロードしてご活用ください。

目次

DXにおいてセキュリティが重要とされる3つの理由

DXにおいてセキュリティが重要とされる理由として、以下の3つが挙げられます。

- ①大量のデータを取り扱うことになるから

- ②全社的にITツールを導入することになるから

- ③リモートワークの機会が増えるから

それぞれについてわかりやすく解説していきます。

※DXを検討・推進する際に必ず押さえておきたい、基礎知識から進め方、ポイントまでをまとめた資料をダウンロード頂けます。

⇒【ゼロから分かる】DX推進まるわかりガイドブックの資料ダウンロードはこちら(無料)

①大量のデータを取り扱うことになるから

DXにおいて、データ活用は非常に重要な取り組みです。特に、人間では処理しきれなかったビッグデータと呼ばれる大量かつ多様なデータ群を、AIが分析できるようになったことで、データの価値がますます高まっています。

AIのデータ分析の精度を高めるためには、豊富で質の高いデータを収集することが重要となります。データ分析の目的によっては、会社の機密情報や個人情報が含まれたデータを学習させる場合もあり、その際に情報が流出するリスクが生じることも否定できません。

このように、重要性の高い情報を含む大量のデータを取り扱うことから、これらのデータを保護し、流出・漏洩を防ぐためのセキュリティ対策が重要となります。

②全社的にITツールを導入することになるから

DXは、全社的な業務プロセスの効率化やビジネスモデルの変革を伴う取り組みであり、その推進に当たっては、全社規模でITツール等を導入することも少なくありません。

そのため、ITツール等にアクセスするためのID・パスワードの管理や、ツールを狙ったサイバー攻撃・ウィルス攻撃に留意する必要があります。従業員に対してパスワード管理を徹底させたり、導入するツールのセキュリティレベルを確認するなど、情報漏洩がないようにセキュリティ対策を強化することが重要です。

また、DXの取り組みの一環として、多くの企業がクラウドサービスを利用するようになったことも、セキュリティ対策の重要性が高まっている理由の一つです。クラウドサービスを利用すると、外部のネットワークに接続することになるため、その分、セキュリティリスクは高くなり、この点の対策が必要となります。

③リモートワークの機会が増えるから

DXの一環として、働き方改革の推進、特にリモートワークの促進とそのための環境整備に取り組む企業も多いです。

リモートワークでは、従業員は会社の外から社内のシステムにアクセスすることになります。そのため、VPN接続など、リモートワーク用製品の脆弱性を狙った攻撃にさらされるリスクが高くなります。

また、セキュリティ対策が施されていない私有端末から社内情報にアクセスしてしまうと、そこを付け狙った情報窃取がなされる危険性もあります。

このように、リモートワークの機会が増えたことで、リモートワーク特有の脆弱性を狙った攻撃・リスクへの対策が必要となっています。

DXにおいて注意すべきセキュリティリスク10選

情報処理推進機構(IPA)は、個人と企業それぞれについて「情報セキュリティ十大脅威」と題して、注意すべきセキュリティリスクを紹介しています。

以下では、IPAが2024年のレポートで発表している、企業が注意すべきセキュリティリスクについて一覧表でご紹介します。

情報セキュリティ10大脅威(組織)

| 順位 | 脅威 | 概要 |

|---|---|---|

| 1 | ランサムウェアによる被害 | ・PCやサーバーをランサムウェアというウィルスに感染させ、脅迫により金銭を要求する攻撃 ・セキュリティ強化、インシデント対応体制の整備による対策が必要 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | ・サプライチェーンの脆弱性を利用したサイバー攻撃等 ・自社だけでなく下請先や運送業者なども含めた対策が必要 |

| 3 | 内部不正による情報漏えい等の被害 | ・従業員による機密情報持ち出し、社外流出その他不正行為 ・アクセス権限の設定、重要情報格納場所の入退室管理等により対策 |

| 4 | 標的型攻撃による機密情報の窃取 | ・情報窃取や業務妨害を目的とする特定の組織を狙った攻撃 ・基本的なセキュリティ対策、被害の早期検知の仕組み構築が必要 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | ・ソフトウェアに係る脆弱性の対策情報が公開される前の脆弱な状態を狙った攻撃 ・場合によってはサービスの停止も検討 |

| 6 | 不注意による情報漏えい等の被害 | ・記憶媒体の紛失、設定ミスによる機密情報の公開・流出等 ・ITリテラシー教育の実施、ガイドラインの策定などによる意識改革が必要 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | ・製品利用者の参考のために公開される対策情報を逆手に取り、脆弱性対策を施していないシステムを攻撃 ・公開対策情報の継続的なキャッチアップと対策の実施が必要 |

| 8 | ビジネスメール詐欺による金銭被害 | ・標的組織の従業員等になりすましてメール送信し、偽の銀行口座に振り込ませる手口による詐欺 ・振込前に複数の手段で本人確認を行うなどの対策が必要 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | ・VPNなどテレワーク用製品の脆弱性の悪用、私有端末を狙った攻撃等 ・従業員に対するセキュリティ対策の徹底 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | ・ID/パスワードやアカウント情報等の売買とそれに伴うハッキングの横行 ・ITリテラシーの向上、ダークウェブの監視 |

※出典:IPA「情報セキュリティ10大脅威 2024」

DXにおけるセキュリティリスクへの7つの対策

DXにおけるセキュリティリスクへの有効な対策として、以下の7つが挙げられます。

- ①セキュリティ認証規格を取得する

- ②多要素認証を活用する

- ③ウィルス対策ソフトを導入する

- ④セキュリティに関するルールを策定する

- ⑤従業員向けの研修・教育を行う

- ⑥データへのアクセス権者を限定する

- ⑦最新のセキュリティ対策技術を活用する

それぞれについてわかりやすく解説していきます。

※DX総研では経験豊富なコンサルタントによる、DXに関する個別無料相談会を実施しております。自社に合った推進方法やセキュリティリスク対策などでお困りの方は、お気軽にご相談ください。

①セキュリティ認証規格を取得する

情報セキュリティ認証規格とは、企業や組織がセキュリティ対策をしっかりと施していることを、第三者機関が認定する制度のことです。

第三者機関が審査を行い、規格や基準を満たしていると判断されると、認証が付与されます。情報セキュリティ認証を得ることで、社内のセキュリティ対策について専門の機関からのお墨付きが得られ、対外的な信頼性が高まるというメリットがあります。

セキュリティ認証規格の具体例として以下のようなものが挙げられます。

| 認証規格の種類 | 概要 |

|---|---|

| プライバシーマーク | 個人情報を適切に取り扱っていることを認定する日本独自の認証 |

| ISO27001(ISMS) | 組織が情報セキュリティを確保するための仕組みを構築していることを証明する国際規格の認証 |

| ISO27017 | クラウドサービスに特化した情報セキュリティ管理の国際規格 |

なお、情報セキュリティ認証は、数年に一度、継続的に審査を受ける必要があるため、情報セキュリティ対策を常に最新のものに維持し続けるというインセンティブが働くことになります。

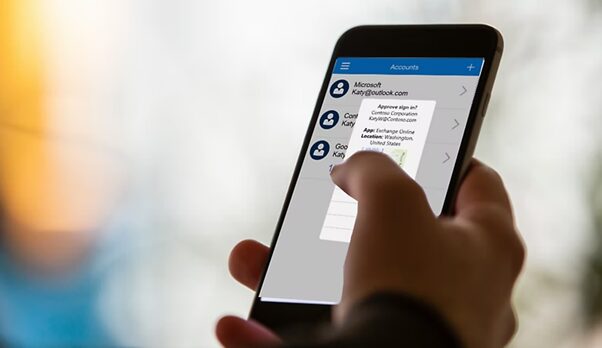

②多要素認証を活用する

多要素認証とは、知識情報(パスワード、秘密の質問等)、所持情報(携帯電話、ICカード等)、生体情報(指紋、虹彩等)のうち2つ以上を組み合わせて認証するシステムのことです。

パスワード認証だけでは、パスワードが流出した場合に情報を第三者から盗み取られてしまうリスクがあります。認証のために複数の情報を必要とすることで、認証情報の流出やハッキング等のリスクを抑えることができます。

多要素認証を設定するには、専用のツールを使う必要があります。代表的なものとして、Microsoftが提供する認証アプリ「Microsoft Authenticator」や、GMOが提供するクラウド型ID・パスワード管理ツール「GMOトラスト・ログイン」などが挙げられます。

特に、個人情報や機密情報が格納されたデータベースやシステムについては、多要素認証を設定することで、第三者に情報を盗み取られるリスクを減らすことができます。

③ウィルス対策ソフトを導入する

ウイルス対策ソフトの導入は、多くの企業が実施している対策です。これにより、マルウェアなどのコンピュータウィルスを検知し、除去することができます。

また、詐欺メールの検知や個人情報の保護、安全性が低いWebサイトのブロックなど、コンピュータの安全性を保つための機能が多数備えられています。

個人情報や機密情報をシステム上で管理する企業にとって、ウィルス対策ソフトの導入は必要不可欠です。

代表的なウィルス対策ソフトとして、ウィルスバスタービジネスセキュリティやカスペルスキーなどが挙げられます。

信頼性のあるウィルス対策ソフトを選ぶためには、オーストリアのウィルステスト・グループであるAV-Comparativesが公開しているウィルス対策ソフト比較サマリーレポートなど、第三者が評価しているレポートを参照するのがおすすめです。

④セキュリティに関するルールを策定する

従業員が、情報管理や情報処理を適切かつ慎重に行うことを奨励するために、セキュリティガイドラインなどのルールを策定するのも有効です。

セキュリティガイドラインに含めるべき内容として主に以下のようなものが挙げられます。

- 情報管理の方法:保管場所、管理責任者、パスワード等の設定、廃棄方法等

- コンプライアンス:個人情報保護法等の法令や業界規制、国際規格等の内容・留意点

- リスクと対策:想定されるセキュリティリスクの内容、リスク顕在化時の対処法

セキュリティガイドラインを策定する際には、情報処理推進機構(IPA)が公開している「中小企業の情報セキュリティ対策ガイドライン」を参考にするのもおすすめです。

このガイドラインは、中小企業が情報セキュリティ対策に取り組む際に、経営者が実施すべき指針や、社内において対策を実践する際の手順や手法をまとめたものになります。中小企業向けですが、大企業でも参考になるようなセキュリティ対策法が多数紹介されています。

⑤従業員向けの研修・教育を行う

従業員向けに、セキュリティ対策や個人情報管理などに関する研修・教育を行うのも重要です。従業員一人が情報管理を怠り、機密情報を社外に流出させることで、会社全体の信用低下や損害賠償リスクを負う可能性も否定できません。

従業員全員に対して、情報管理の方法や注意点、遵守すべき法令やガイドラインの内容などを認識させることで、従業員の不注意によるセキュリティリスクを抑えることができます。

⑥データへのアクセス権者を限定する

データにアクセスできる従業員の数を制限するのも、無用な流出リスクを減らすことに繋がります。さらに、アクセス権限を適切に管理することで、不正アクセスのリスクも軽減することができます。

機密情報や個人情報が入ったフォルダ、社内サーバや社内ネットワーク、クラウドサービスなど、不正アクセスや流出によるリスクが大きいものについては、必ずアクセス制限をかけるようにしましょう。

⑦最新のセキュリティ対策技術を活用する

情報セキュリティに関する技術は日々進歩しており、最新の技術を導入することで、セキュリティをより強化することが可能となります。

代表的な最新セキュリティ技術として以下のようなものが挙げられます。

シングルサインオン(SSO)

シングルサインオンとは、一度のユーザー認証によって複数のシステムを利用できるようにする仕組みのことです。

シングルサインオンがないと、システムやデバイスごとにそれぞれIDとパスワードを設定し、都度入力しなければなりません。

そのため、パスワード管理が煩雑となり、パスワードをメモした紙の紛失や同じパスワードの使い回し等により、パスワードが流出するリスクが高まります。

シングルサインオンを導入すれば、複数のIDやパスワードをメモする必要がなくなり、流出のリスクを抑えることができます。

EDR

EDR(Endpoint Detection and Response)とは、個々のパソコンやサーバーを監視し、異常や不正な操作があれば管理者に通知する仕組みのことです。通知を受けた管理者は、問題になっているパソコンのログを分析して、事実確認や対策措置を行います。

なお、EDRとよく似た概念として、EPP(Endpoint Protection Platform)と呼ばれるものがあります。EPPは、一般的にはウィルス対策ソフトの一種に位置付けられ、マルウェアからパソコン等を保護する役割を果たします。しかし、未知のマルウェアを防ぐことはできず、EPPで対処しきれなかったマルウェアは、EDRで処理することになります。

EPPが、マルウェアやサイバー攻撃が内部に侵入するのを防ぐのに対し、EDRは、マルウェアが内部に侵入してしまった場合を想定した対策である点が特徴的です。

サイバー攻撃やウィルスの高度化により、マルウェアを入り口の段階から防ぎ切ることが困難となったことを受けて開発された技術になります。

CASB

CASB(キャスビー、Cloud Access Security Broker)とは、従業員によるクラウドサービスの利用状況を監視・制御し、不正アクセスやデータ流出に対して適切な対策を行うソリューションのことです。

クラウドサービスの普及に伴い、様々な機密情報がクラウド上に保存されるようになったことで、クラウド上の情報保護が高まっています。

CASBは、クラウドへの不正アップロード・ダウンロードの監視や、従業員による利用方法の適切性の担保、マルウェア等の検知が可能であり、クラウド利用に関する有効なセキュリティ対策の一つとして注目を集めています。

SIEM

SIEM(シーム、Security Information and Event Management)は、複数のデバイスのログを一元的に管理して分析し、ネットワークの監視やサイバー攻撃、マルウェアなどの検知を行うことができる仕組みのことです。

インシデントと呼ばれる異常事態を未然に察知して防ぐだけでなく、発生後のインシデントを迅速に発見し、迅速に対処します。情報セキュリティにおいては、問題をいかに素早く発見し、迅速に対処することが重要となります。

SIEMを導入すれば、デバイスの状態をリアルタイムで監視し、深刻な被害につながる前に異常事態を解消することが可能となります。

まとめ

最新のセキュリティ技術を取り入れる際には、必要に応じて専門のベンダーやITコンサルに相談しながら、自社に合ったシステムを導入することが重要です。古いセキュリティシステムのまま放置していると、セキュリティが脆弱になり、サイバー攻撃や不正アクセス等にさらされやすくなるので注意しましょう。

【経済産業省推奨】経営者が実践すべきセキュリティ対策10選

経済産業省は、企業に対して、経営者主導のもと組織的なサイバーセキュリティ対策を実践するための指針として「サイバーセキュリティ経営ガイドライン」を策定・公開しています。

最新版であるVer 3.0では、企業がサイバーセキュリティリスクに対して意識して実行すべき10個の重要項目を掲げています。その概要は以下の表の通りです。

| カテゴリ | 経営者が行うべき指示 | 指示の内容詳細 |

|---|---|---|

| サイバーセキュリティ管理体制の構築 | ①サイバーセキュリティリスクの認識、組織全体での対応方針の策定 | サイバーセキュリティリスクを経営者が責任を負うべきリスクとして認識し、対応方針を策定・公表する |

| ②サイバーセキュリティリスク管理体制の構築 | リスク管理の役割と責任を明確化し、管理体制を構築する | |

| ③サイバーセキュリティ対策のための資源(予算、人材等)確保 | リスクを許容範囲以下に抑制するための方策を検討し、必要な予算・人材を確保する | |

| サイバーセキュリティリスクの特定と対策の実装 | ④サイバーセキュリティリスクの把握とリスク対応に関する計画の策定 | 各デバイスに対するリスクを個別的に把握し、サイバー保険の活用等を含めたリスク対応計画を策定する |

| ⑤サイバーセキュリティリスクに効果的に対応する仕組みの構築 | 保護対策として、防御・検知・分析の各機能を実現する仕組みを構築する | |

| ⑥PDCA サイクルによるサイバーセキュリティ対策の継続的改善 | リスクの変化に対応した継続的な改善を続け、PDCAサイクルを運用する | |

| インシデント発生に備えた体制構築 | ⑦インシデント発生時の緊急対応体制の整備 | 影響範囲や損害の特定、被害拡大防止のための初動対応、再発防止策の検討を適時に実施するため、サプライチェーン全体のインシデントに対応可能な体制を整備する |

| ⑧インシデントによる被害に備えた事業継続・復旧体制の整備 | 被害により業務停止に至った場合の復旧に向けた手順書の策定や対応体制を整備する | |

| サプライチェーンセキュリティ対策の推進 | ⑨ビジネスパートナーや委託先等を含めたサプライチェーン全体の状況把握及び対策 | サプライチェーン全体にわたって適切な対策が講じられるよう、国内外の拠点やビジネスパートナー等を含めた対策状況の把握を行う |

| ステークホルダーを含めた関係者とのコミュニケーションの推進 | ⑩サイバーセキュリティに関する情報の収集、共有及び開示の促進 | サイバー攻撃や対策に関する情報共有を行う関係の構築及び被害の報告・公表への備えに努める |

経済産業省は、これらの重要10項目については、経営者が自らの役割として実施方針の検討や予算・人材の確保、実施状況のモニタリング等を行っていくものとしています。

※300事例の分析に基づく、企業によるDX推進方法の13の王道パターンと成功事例をまとめた資料をダウンロード頂けます。

DX時代に知っておくべき新たなセキュリティ対策の概念

DX時代に知っておくべきセキュリティ対策の概念として、以下の2つが挙げられます。

- ①ゼロトラストセキュリティ

- ②SASE

それぞれについてわかりやすく解説していきます。

①ゼロトラストセキュリティ

ゼロトラストセキュリティとは、企業のネットワーク内外を問わず、すべてのデバイスやシステムを「信頼できないもの」という前提で扱い、常に認証と検証を行うセキュリティモデルです。従来の「信頼できる内側と信頼できない外側」という境界型のセキュリティとは異なり、内部のネットワークでもセキュリティリスクが存在すると考えます。

ゼロトラストセキュリティのもとでの基本的な考え方は以下の通りです。

- 信頼せず、常に確認する:すべてのユーザー、デバイス、アプリケーションについて、ネットワーク内でも常に認証を要求

- 最小権限の原則:ユーザーやデバイスに与えるアクセス権限を必要最低限の範囲に制限

- ネットワークの分離:ネットワークを細かく分割し、各セグメントへのアクセスを個別に制御

- 継続的なモニタリングと認証:一度認証されたとしても、アクセスの継続には常に監視と再認証を要求

リモートワークの普及やクラウドサービスの利用拡大により、社外のネットワークやデバイスを利用する機会が増えた現代において、ゼロトラストセキュリティに基づくIT環境の整備は非常に有効です。

例えば、リモートで働く従業員が会社のシステムにアクセスする際、ゼロトラストセキュリティのもとでは、毎回その従業員の身元確認(例えば、多要素認証)とデバイスのセキュリティ状態のチェックを行います。

必要なデータにだけアクセスできるようにし、それ以外のリソースにはアクセスできないように制限することで、不要な情報流出リスクを排除するのです。

②SASE

SASE(Secure Access Service Edge、サシー)とは、クラウドサービスの利用を前提に、ネットワークの機能とセキュリティの機能を一体として提供する考え方や仕組みのことです。

従来、ネットワークのセキュリティや管理はオンプレミス(IT機器を自社で保有しておく運用形態)で行われることが一般的でしたが、SASEはクラウド上でネットワークとセキュリティを提供する新しいモデルです。

SASEのメリットとして、ネットワークやセキュリティのサービスをクラウドで提供するため、どこからでも安全にアクセス可能である点が挙げられます。世界中に分散した拠点やリモートワークする社員に対しても同じレベルのセキュリティを提供できるのです。

クラウドベースであるため、企業の規模やネットワークの拡張に柔軟に対応できる点も大きな魅力の一つです。

また、セキュリティ機能(ファイアウォール、マルウェア対策、データ暗号化など)が一元化されるため、セキュリティポリシーを簡単に管理できるようになります。

SASEにより、従業員がどこにいても安全に企業のネットワークにアクセスできるようになるため、リモートワークやハイブリッドワーク環境で特に有効です。また、拠点が世界中に分散している大企業・多国籍企業のセキュリティ管理にも貢献します。

なお、SASEは、社外から社内ネットワークにアクセスすることを前提とした枠組みであるため、ゼロトラストセキュリティの考え方が前提となっています。

日本企業におけるセキュリティ事故の事例5選

日本企業で実際に発生したセキュリティ事故の事例として、主に以下の5つが挙げられます。

- ①【KADOKAWA】ランサムウェア攻撃によりニコニコ動画が停止、顧客情報も流出

- ②【小島プレス工業】マルウエア被害によりトヨタの14工場の28ラインが停止

- ③【ベネッセ】不正アクセスにより約3,504万件分の個人情報が流出

- ④【菅公学生服】不正アクセスにより約3800人分のクレジットカード情報が流出

- ⑤【サムスン】社内ソースコードが生成AI経由で外部に流出

それぞれの事例についてわかりやすく解説していきます。

※300事例の分析に基づく、DXで失敗しないための25のポイントをまとめた資料をダウンロード頂けます。

⇒DX成功へのチェックリストの資料ダウンロードはこちら(無料)

①【KADOKAWA】ランサムウェア攻撃によりニコニコ動画が停止、顧客情報も流出

KADOKAWAは2024年6月8日に「BlackSuit」と名乗るロシアのハッカー集団からランサムウエアを含む大規模なサイバー攻撃を受けました。

この攻撃によりグループ内の複数サーバーにアクセスできない障害が発生しました。子会社のドワンゴが運営する動画配信サービス「ニコニコ動画」「ニコニコ生放送」をはじめとする一連の「ニコニコ」サービスのほか、チケット販売の「ドワンゴチケット」などが提供できない状況に陥りました。

一方で、ドワンゴは2024年3月までに、ニコニコ動画の配信基盤をAWS(Amazon Web Services)に移行していたため、AWSに保存していた動画データは無事でした。

同社は再発を防止すべく、社外の大手セキュリティ専門企業による助言およびチェックを受けながらさらなる対策を講じる予定です。

②【小島プレス工業】マルウエア被害によりトヨタの14工場の28ラインが停止

トヨタ自動車の主要サプライヤーである小島プレス工業は、マルウエア(悪意のあるプログラム)の感染被害を2022年3月1日に公表しました。

同事件は、特定外部企業との専用通信に利用していたリモート接続機器に脆弱性があり、攻撃者はそのリモート接続機器から子会社内のネットワークに侵入し、さらに同社内ネットワークへ侵入したことで発生しました。

これにより情報が流出することはなかったものの、トヨタ自動車の14カ所の工場の28ラインが止まり、約1万3000台の生産を見送るなど大きな影響がありました。

今回の復旧過程において、外部専門家の支援を受けてネットワークやサーバ、パソコン等端末への不正アクセス防止の強化、監視の拡大強化を図るなど、より高度な情報セキュリティ対策の実現を目指して対応を進めています。

③【ベネッセ】不正アクセスにより約3,504万件分の個人情報が流出

株式会社ベネッセコーポレーションは、同社の管理するデータベースから個人情報が社外に不正に持ち出されるという被害を受けました。

これにより、顧客の個人情報が流出し、約3,504万件分の情報を名簿業者3社へ売却されるという深刻なプライバシー侵害事件に発展しました。

同社は、事件後に経済産業省に対し改善報告書を提出。ベネッセコーポレーション内に個人情報管理の責任者を設置するなど個人情報の保護に関する実施体制を明確化し、監視体制を強化しています。

④【菅公学生服】不正アクセスにより約3800人分のクレジットカード情報が流出

大手学生服メーカー「菅公学生服」は、同社のオンラインショップが不正アクセスを受け、顧客およそ3800人分のクレジットカード情報が漏洩しました。

原因は、システムの一部の脆弱性を悪用され、第三者により不正にペイメントアプリケーションの改ざんが行われたためです。

不正アクセスが判明後クレジットカード決済が停止され、第三者機関による詳細な調査が行われました。同社はシステムのセキュリティ対策を強化し、再発防止のため監視体制を改善する予定です。

⑤【サムスン】社内ソースコードが生成AI経由で外部に流出

サムスン電子は、従業員によるChatGPTなどの生成人工知能(AI)ツールの利用を禁止する新ポリシーを策定しました。

これは、従業員がChatGPTにセンシティブなデータをアップロードし、誤って情報をリークさせた事例が発覚したためです。

詳細な内容は不明ですが、エンジニアが社内ソースコードをChatGPTにアップロードし、外部サーバーに保存されたデータが他のユーザーに開示されたことが背景にあるとされています。

新たなポリシーは、社内のコンピューターやタブレット、携帯電話、社内ネットワークでの生成AIシステムの使用を禁止し、個人所有の端末でChatGPTなどを利用する場合には、サムスンの知的財産や会社関連の情報、個人データを入力しないよう要求しています。

セキュリティ以外のDXにおける5つの注意点

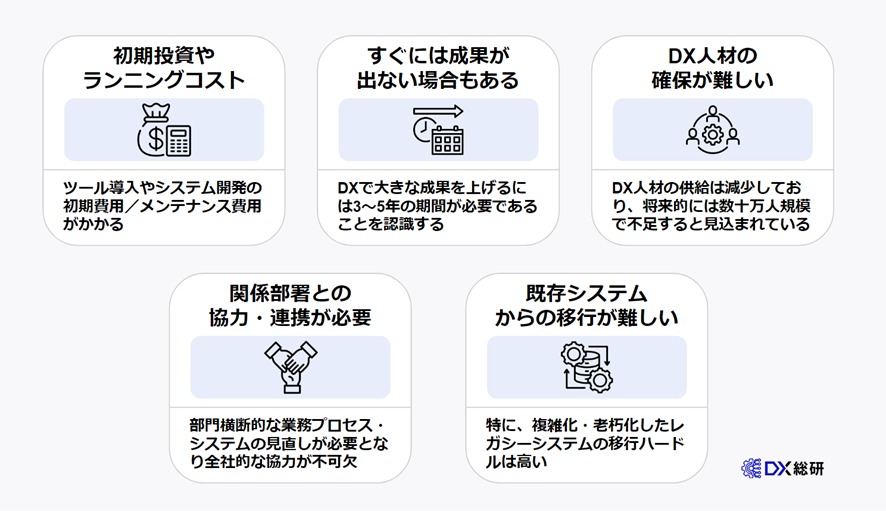

セキュリティ以外で、DXを推進するうえで注意すべき点として以下の5つが挙げられます。

- ①初期投資やランニングコストがかかる

- ②デジタル人材の確保が難しい

- ③すぐには成果が出ない場合もある

- ④社内の関係部署と協力・連携しなければならない

- ⑤既存システムからの移行が難しい

それぞれについて分かりやすく解説していきます。

※DX総研では経験豊富なコンサルタントによる、DXに関する個別無料相談会を実施しております。自社に合った推進方法や検討の進め方などでお困りの方は、お気軽にご相談ください。

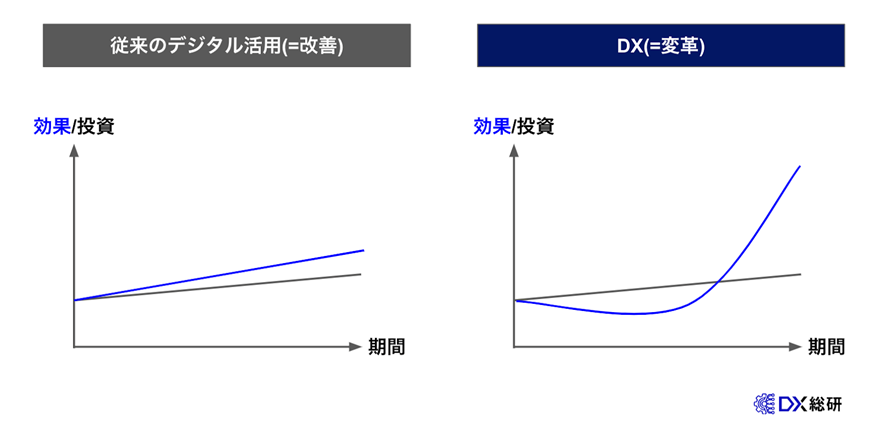

①初期投資やランニングコストがかかる

DXの推進にはツールの導入や新たなシステム開発などが必要となり、数百万円〜数千万円の費用が必要になることも少なくありません。

また、DXは、従来の個別改善型のデジタル化と比べ、業務プロセスやビジネス全体の大規模な変革に取り組むことになるため、比較的高額な初期費用が必要になります。

一方で、数年スパンで見ると大きな成果が期待できるため、中長期でのコスト削減や売上向上の効果を試算した上で、適切な範囲内で予算を確保し投資を行うことが重要です。

②すぐには成果が出ない場合もある

業務プロセスの根本的な変革/効率化や新規事業の創出など、DXで大きな成果を上げるには、3〜5年ほどの期間が必要となるのが一般的です。

一方で、DX推進を始めてもすぐには期待する成果が上がらず、プロジェクトを打ち切りにしてしまうという企業も少なくありません。

そのため、「DXで大きな成果を上げるには中長期で取り組む必要がある」という認識を社内ですりあわせることや、最終ゴールに向けたマイルストーンを引き、初期フェーズでも進捗の評価を正しく行えるようにすること、比較的早期に成果の出やすい小規模なプロジェクトを走らせることなどが有効です。

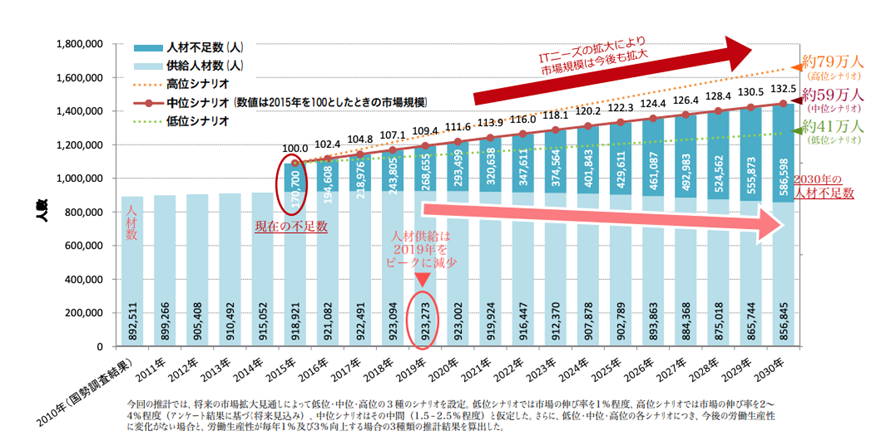

③DX人材の確保が難しい

全社的なDXを推進する場合、最新のテクノロジーを使いこなせるエンジニアはもちろん、ビジネス戦略とデジタル活用の両方に知見をもつリーダーが各部門に必要となります。

経済産業省の調査によると、国内のIT人材の需要は拡大し続けるのに対し、供給は2019年をピークに減少しており、2030年にかけて40〜80万人規模で不足すると予想されています。このように、DX人材は新卒・中途問わず争奪戦が続いており、希望通りに採用が進むことは稀という状況です。

そのため、短期的には、外部ベンダーの起用などで体制を強化しつつも、中長期的には人材育成や採用の仕組みを強化していく必要があります。

④社内の関係部署の協力・連携が必要になる

DXの推進には、部門を横断する業務プロセスやシステムの見直し、加えて組織やビジネスモデルの再構築などが必要となります。

それらの取り組みを進める際には、社内の幅広い関係部署間の協力・連携が必要不可欠です。一方で、各部署や現場のメンバーは、目の前の通常業務を抱えているため、プロジェクトが円滑に進まないというケースが多く存在します。

そのため、全社としてのDXの必要性やビジョンを周知し、現場の声も吸い上げた上で、協力を得ながらDXを推進することが求められます。

⑤既存システムからの移行が難しい

既存システムから新たなシステムへの移行は、システムの移行そのものに加え、データのフォーマット変換や新たな業務プロセスの設計、利用する社員への研修など、様々な取り組みが必要となります。

特に、複雑化・ブラックボックス化が進みレガシー化してしまったシステムからの移行に取り組む場合、その技術的・工数的なハードルはかなり高く、現場が難色を示すということは少なくありません。

一方で、移行の難易度が高くなっていることは、そのシステムを利用し続けるための運用コストやリスクが大きくなっていることを意味する場合が多いため、移行に取り組む意義はより大きいと言えます。

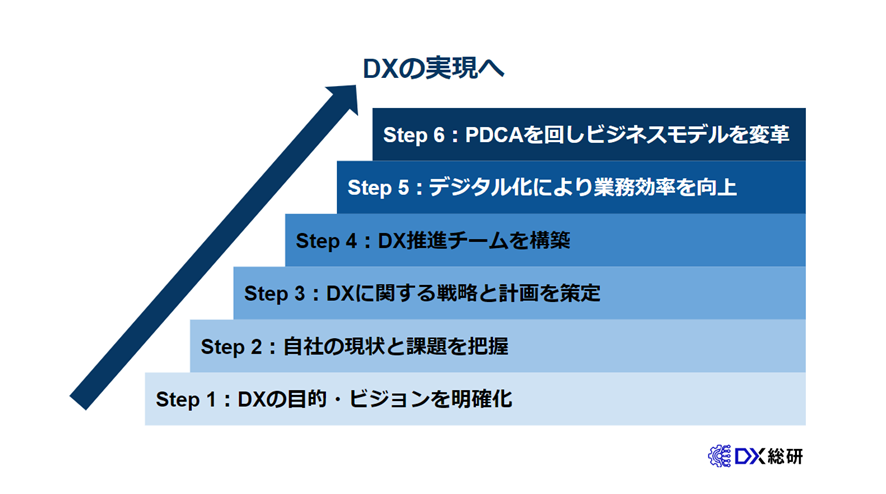

DXを安全に進める6つのステップ

DXの進め方は大きく6つのステップに分けられます。

それぞれのステップについてわかりやすく解説していきます。

※企業による最新のDX成功事例50選の取り組みや成果をまとめた資料をダウンロード頂けます。

ステップ1:DXの目的・ビジョンを明確化する

DX推進の最初のステップとして、DXの目的・ビジョンを明確化しましょう。

「DX推進後の理想の自社の姿」を明確に設定することで、その後の取り組み内容や優先度、進め方などを決定する軸とすることができ、ブレることなくプロジェクトを推進できます。

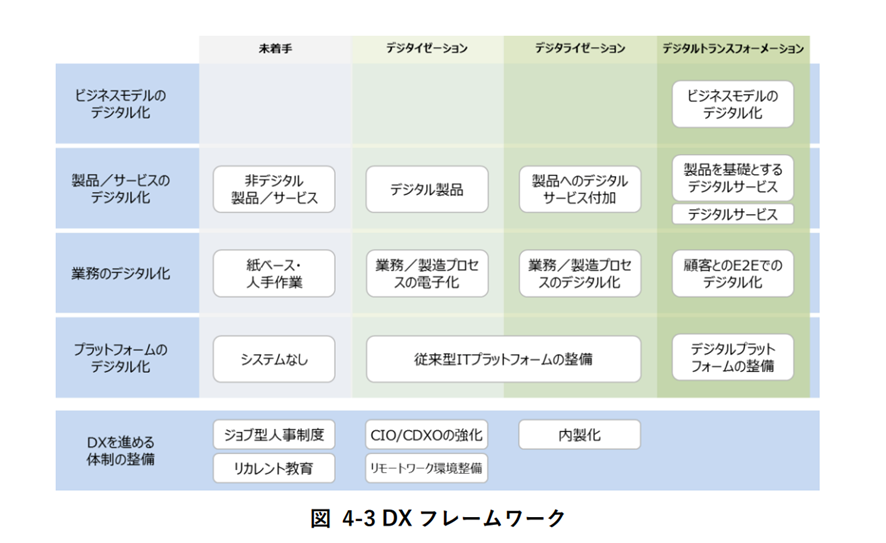

本ステップの検討には経済産業省の「DXレポート2.1」のフレームワークが役に立ちます。

自社の業務、製品/サービス、ビジネスモデルのそれぞれが、どの程度までデジタル化された状態を理想とするかを、市場環境や自社の特性を踏まえ、検討しましょう。

例えば、業務のデジタル化すら進んでいない企業であれば、3年後までにまずは業務のデジタライゼーションを目指す。一方で、業務のデジタル化が進んでいる企業であれば、3年後までに製品/サービスやビジネスモデルのデジタルトランスフォーメーションを目指す。といったビジョンの設定が考えられます。

ステップ2:自社の現状と課題を把握する

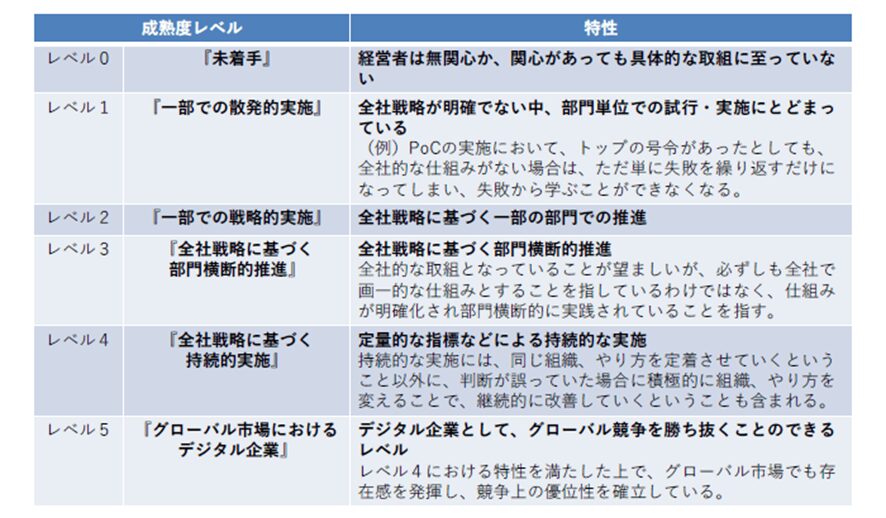

続いて、自社が現状どの程度DXを推進できているのか、ビジョンの実現に向け何が課題なのかを把握しましょう。

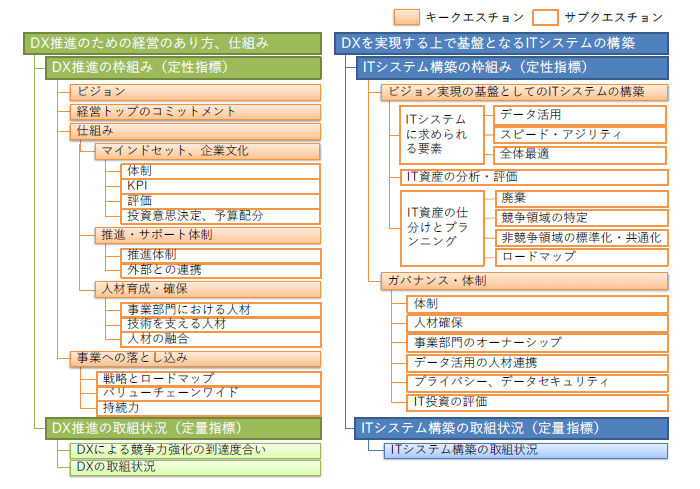

本ステップの検討には、IPA(独立行政法人情報処理推進機構)の「DX推進指標」を活用することで、企業文化、推進体制、人材育成など、多角的な観点から評価を行うことができます。

それぞれの観点における自社の成熟度のレベルを把握することで、特にDX推進が遅れているポイントを明確にすることができ、その後の戦略や計画の策定に活かすことが可能です。

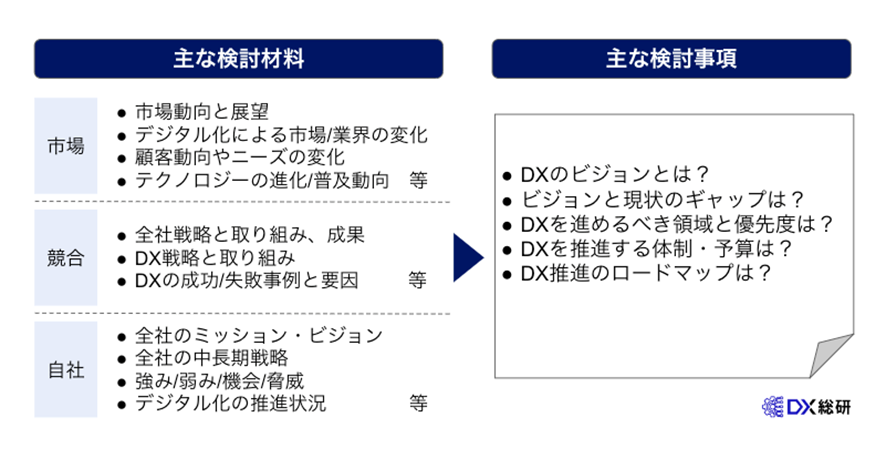

ステップ3:DXに関する戦略と計画を策定する

前ステップで策定したビジョンと自社の現状・課題に基づき、DXに関する戦略・計画を策定しましょう。

検討すべき項目は上記画像のように多岐に渡りますが、特に重要なのは、「戦略=デジタル化の優先度付け」です。

デジタル化の対象や取り組み内容の候補は極めて幅広いため、バラバラと取り組みを進めてしまうことでリソースが分散し、思うような成果が上がらないというケースは少なくありません。

そのため、取り組みの候補を幅出し・整理した上で、DXを推進しやすくインパクトも期待できる取り組みから着手し、その後難易度が高くよりインパクトの期待できる取り組みにシフトしていくといった進め方が有効となります。

例えば、受発注のやりとりに関する膨大な作業の効率化を重点課題とした企業であれば、まずは資料のペーパーレス化や判子の電子印化を進めた上で、その後一連の受発注プロセスをデジタル活用により自動化するといった進め方が考えられます。

※300事例の分析に基づく、企業のDX推進方法の13つの王道パターンと最新事例をまとめた資料をダウンロード頂けます。

ステップ4:DX推進チームを構築する

DXを推進するには、ビジョンや戦略を社員に周知し、現場からの課題を吸い上げながら、各部門と連携・調整し、実行支援も行う、DX推進専門のチームが必要になります。

そのため、DX推進チームのメンバーには特に、デジタルへの知見、コミュニケーション能力、業務の知見などのスキルが求められます。

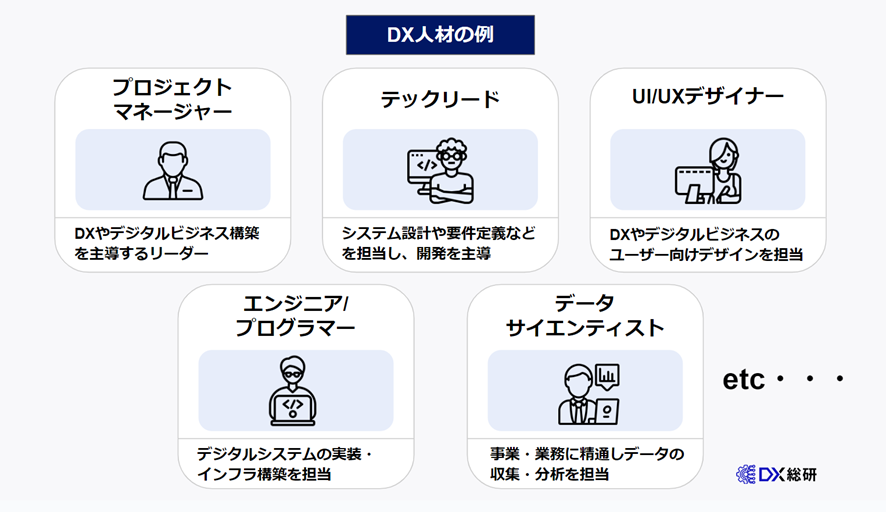

また、DX人材の具体的な職種の例は以下の通りです。

- プロジェクトマネージャー:DXやデジタルビジネス構築を主導するリーダー

- テックリード:システム設計や要件定義を担当し、開発を主導

- UI/UXデザイナー:DXやデジタルビジネスのユーザー向けのデザインを担当

- エンジニア:デジタルシステムの実装・インフラ構築を担当

- データサイエンティスト:事業・業務に精通しデータの収集・分析を担当

これらのDX人材の確保には、外部ベンダー等の人材を活用する方法と、社員に対するDX人材育成を実施する方法があります。

DX推進のスケジュールや、社員のDXスキルの有無、既存業務を含めたリソースの有無などを考慮し、自社に最適な方法を選択しましょう。

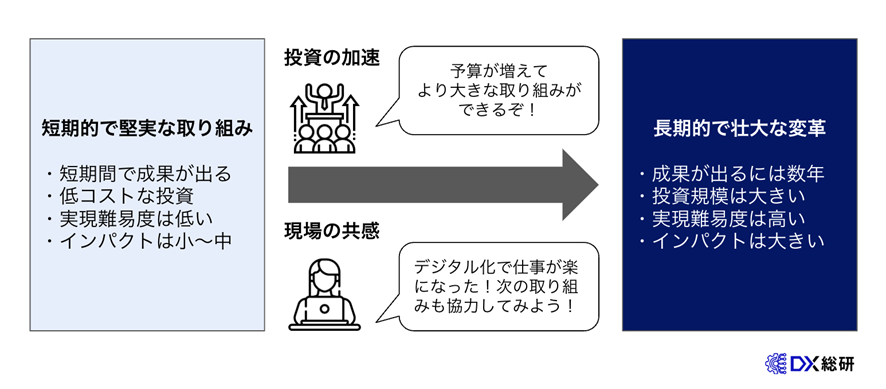

ステップ5:デジタル化により業務効率を向上させる

これまでに策定したビジョン・戦略・計画に基づき、実際に業務効率化に向けたデジタル化を推進していきましょう。

ここで、いきなり全社単位や部門横断の大規模なDXに着手してしまうと、デジタル化の難易度が高く、成果が出るまで長期間を要し、コストも膨大になってしまいます。

そこで、デジタイゼーション(書類で管理していたデータをクラウド上で一元管理する等)やデジタライゼーション(RPAの導入によりデスクワークの一部を自動化する等)など着実に成果の上がる取り組みを、特定の事業部や部門単位から進めるのがおすすめです。

前のステップまでは比較的トップダウン的な取り組みですが、本ステップからはいかに現場の各社員と深く対話し、小さな成功を積み重ねるというボトムアップ的な取り組みが重要です。

これにより、多くの人材から共感と信頼を勝ち取り、DX推進に巻き込んでいくことで、より大規模なDXの推進が可能になります。

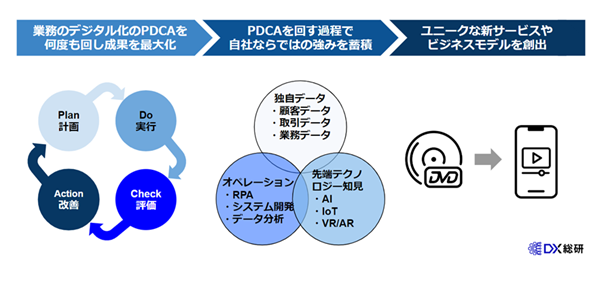

ステップ6:PDCAを回し、ビジネスモデル変革まで繋げる

業務のデジタル化を進めることで、企業は今まで見えていなかった業務や顧客に関する様々なデータを収集・蓄積・可視化できるようになります。

これらのデータを分析し、新たな業務の課題やビジネスチャンスを発見し、取り組みを改善するというPDCAサイクルを、数ヶ月単位で何度も回すことで、大きな成果を上げることが可能です。

さらに、PDCAサイクルを回し続けることで、自社独自の詳細な顧客データやより効率的なオペレーション、先端技術活用のノウハウなどの強みが蓄積されていきます。この強み蓄積こそが、他社には真似できない、ユニークな新サービスやビジネスモデルの創出の源泉となります。

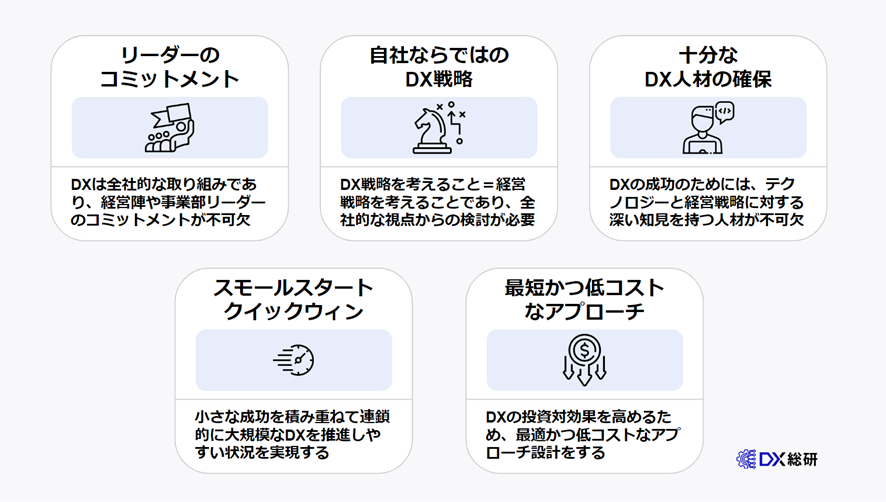

DXを安全かつ効果的に推進するための5つのポイント

DXを安全かつ効果的に推進するためのポイントとして、以下の5つが挙げられます。

- ①リーダーのコミットメントにより社内を巻き込む

- ②自社ならではのDX戦略を策定する

- ③十分なDX人材を確保する

- ④スモールスタートクイックウィンを実現する

- ⑤ゴールへの最短かつ低コストなアプローチを設計する

それぞれのポイントについて分かりやすく紹介していきます。

※300事例の分析に基づく、DXの成功に向けて外せない25のポイントをまとめた資料をダウンロード頂けます。

⇒DX成功へのチェックリストの資料ダウンロードはこちら(無料)

①リーダーのコミットメントにより社内を巻き込む

DXは、個別業務のデジタル化だけでなく、全社規模の業務やビジネスモデル、組織文化の変革など、会社のコアとなる部分を大きく変えていく取り組みです。

そのため、経営陣や事業部のリーダーが起点となり、DXのビジョン・方針を明確に示し、社内全体を強力に動かしていく必要があります。

具体的には、「どのような中長期的なDXのビジョンを描くのか」、「業務や顧客体験、ビジネスモデルをどのように変えていくのか」、そのために「どの程度人材や予算を割り当てていくのか」などに対して、大きな権限を持って意思決定をしていくことが求められます。

一方で、経営陣やリーダー陣がDXに対する危機意識が低い場合などは、DX推進部門や経営企画部門などが主導し、リーダー陣を含め、DXに関する社内向けの勉強会/ワークショップを実施することも有効です。

②自社ならではのDX戦略を策定する

あらゆる人・モノ・コトがインターネットと繋がる現代で、人々の生活や業務、ビジネスの主戦場は、リアルの世界からデジタルの世界に加速度的にシフトし続けています。

その変化を踏まえ、いかにデジタルを活用し競争優位性を築いていくかは、全ての企業の経営戦略を考える上で必須のテーマとなっており、DX戦略を考えること=経営戦略を考えること、と言っても過言ではありません。

そのため、DX戦略を策定する際は、特定の事業部/部門×個別の業務×デジタル化という範囲で考えたり、同業他社が進めている取り組みをベースにして考えるといった、個別具体的なアプローチではなく、より中長期や全体のアプローチから、全社のビジョンや経営戦略、テクノロジートレンドや業界への影響などと連動させて考える必要があります。

③十分なDX人材を確保する

DXの成功に向けては、テクノロジーと経営戦略に対して深い知見を持つプロジェクトマネージャーや、専門的なスキルを有するエンジニア、デザイナーなどのDX人材を十分に確保することが必須となります。

本来であれば、既にDX人材が社内にいればよいのですが、ほとんどの日本企業で人材が不足しているという現状があります。

また、市場全体として人手不足で、DX人材の争奪戦となっており、採用も思うようには進められないというケースも多く見られます。

そのため、足元のDX推進にむけては、経営課題とデジタルの両方に精通した外部のエキスパートを活用しながら、中長期目線では実践や研修を通じた人材育成をしていくといったアプローチが有効です。

※DX総研では経験豊富なコンサルタントによる、DXに関する個別無料相談会を実施しております。DX人材の確保や自社に合った推進方法などでお困りの方は、お気軽にご相談ください。

④スモールスタートクイックウィンを実現する

DXがなかなか進まない理由として、業務や組織を大胆に変えていくことが必要な一方で、全社規模の大きな成果が上がるまでには5年程度を有するという点があります。

そのため、取り組みの方向性が正しくても、短期間では成果が見えにくいことから、部門間の軋轢や現場からの反発が生まれ、変革のスピードが落ちてしまうケースが少なくありません。

そこで、全社単位でのインパクトは小さくとも、比較的短期で成果が出る取り組みを進め、その成果を社内外に発信し巻き込んでいくことは非常に有効です。

取り組みの例としては、アナログデータのデジタル化や各種データの一元管理化、業務自動化ツールの導入などが挙げられます。

これらの取り組みにより小さな成功を積み重ね、他部門のリーダー陣や現場の社員のマインドが徐々に変わっていくことで、連鎖的に大規模なDXを推進しやすい状況を実現できます。

⑤ゴールへの最短かつ低コストなアプローチを設計する

業務の現状や課題を踏まえて設定したゴールに向けて、最適かつ低コストなアプローチ設計をすることは、DXの投資対効果を飛躍的に高めます。

そもそものDXの目的は、業務を効率化することや顧客により良い製品/サービスを届けることです。

一方で、「DXプロジェクトをやるぞ!」となると、本来目的であるはずのデジタル化自体が目的になってしまい、競合が取り組んでいるからといった理由で、自社にマッチしない大掛かりなデジタル化をすすめてしまうケースが少なくありません。

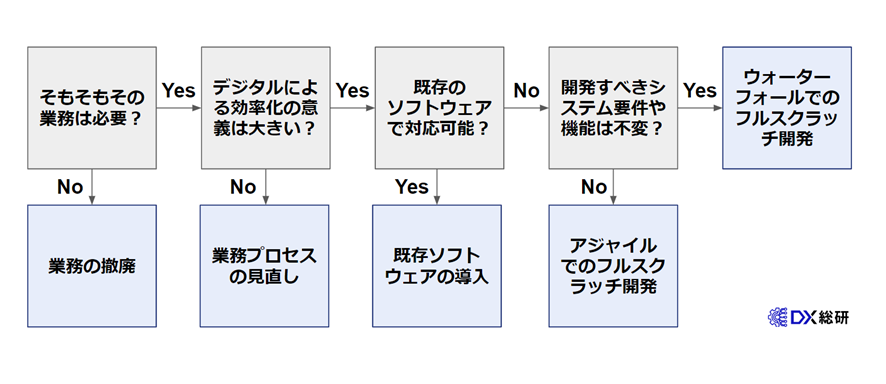

もし大規模なシステム開発をせずに効率化を実現できるのならそれがベストであり、そもそも業務は必要か、効率化のインパクトは大きいか、SaaSの導入で解決できないか、アジャイルな進め方で小規模なPoCで仮説を検証する余地はないか、などより幅広い視点で検討をするようにしましょう。

DXの実行フェーズになっても、デジタルへの知見はもちろんですが、全社単位での経営の視点や戦略思考が必要になります。

DXに関する活用個別無料相談会実施中

DX総研では、DXに関する個別無料相談会を実施しています。

各社様のご要望に合わせ、最新の市場動向や具体的な活用アイデアなどを、個別のオンラインMTGにて、無料でご紹介させていただきます。

以下のようなお悩みをお持ちのご担当者様は、この機会にぜひお申込みください。

- 自社がデジタルを活用してどんなことができるか知りたい

- DXをどのように進めれば良いか分からない

- 自社にデジタル活用の経験や知識のある人がおらず困っている